Une recherche conduite par deux équipes Inria

C'est avec un papier bien accueilli qu'Ahmad Abboud revient de l'IEEE NCA, la grande conférence (virtuelle cette année) de la communauté des spécialistes réseaux. Le doctorant, employé par Numeryx, est dans la dernière ligne droite d'une thèse codirigée par des chercheurs des équipes-projets PESTO et RESIST (toutes deux communes à Inria et au Loria), une recherche pluridisciplinaire à cheval entre la cybersécurité et l'optimisation des réseaux.

Le trafic sur les réseaux est régulé par un ensemble de règles qui dictent ce qui rentre et ce qui sort en ciblant cinq paramètres : les adresses sortante et entrante, le protocole utilisé, les ports d'entrée et de sortie. Chaque règle détermine aussi quelle action effectuer : rejeter ou accepter. « Pour faire en sorte de diminuer les temps de calcul, Numeryx est venue trouver RESIST et PESTO en 2018 avec une problématique de compression des règles de filtrage », explique Michaël Rusinowitch, chercheur dans l'équipe PESTO. Les équipes ont proposé d’étendre l'objectif vers une problématique de répartition « qui présente de nouveaux défis fondamentaux ». La tâche sera confiée à Ahmad Abboud de construire des algorithmes capables de distribuer les règles de filtrage de façon optimale et d'orchestrer la régulation du trafic.

Des logiciels aux postes de contrôle

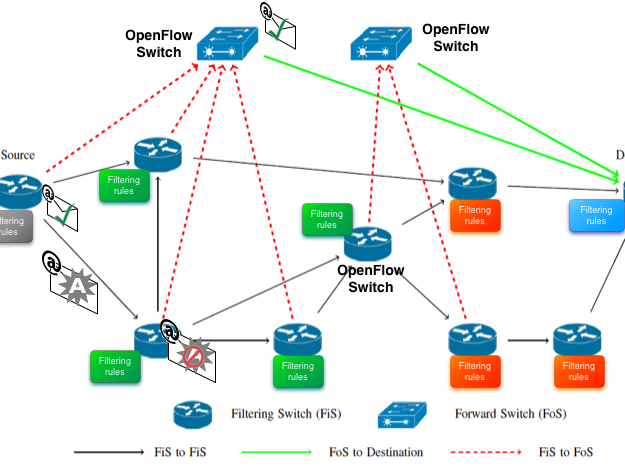

Le filtrage du trafic malveillant nécessite des équipements coûteux et énergivores. Ce sont les mémoires TCAM qui jouent un rôle important dans un équipement réseau (pare-feu, switch, routeur, etc.). Leur but : faire correspondre la règle au contenu des messages qui leur sont adressés. Ces vigiles sont aux entrées du réseau et vérifient la liste des proscrits. « Ce sont des technologies très spécifiques, de véritables mémoires de sécurité qui peuvent regrouper jusqu'à 50 000 lignes de règles. La thèse d'Ahmad s'appuie sur une distribution dans des switchs de petite taille qui traitent quelques centaines de lignes. » Abdelkader Lahmadi, enseignant-chercheur de l'équipe RESIST et codirecteur de la thèse, a accompagné Ahmad Abboud dans cette réorganisation des règles de filtrage pour exploiter plus finement les règles et profiter du fonctionnement d'un réseau pour mieux placer ces points de contrôle. Ici, les réseaux sont des SDN, ou software defined networks, des réseaux "logiciels" où les boîtiers classiques ont été remplacés par des switchs virtuels implantés sur des serveurs. Moins rigides que les anciens réseaux, les SDN reposent sur les algorithmes de leurs contrôleurs, ces logiciels qui commandent les switchs. Pour Abdelkader Lahmadi : « Dans les réseaux classiques, chaque mise à jour nécessite de configurer les équipements individuellement. Ici, en déplaçant le plan de contrôle dans un logiciel, l'administration de réseau est plus flexible. »

« Un filtrage distribué, mieux réparti et moins gourmand en temps de calcul »

L'automatisation du contrôle des switchs implique de faire confiance aux algorithmes qui répartissent les règles de filtrage. La vérification de protocoles est la spécialité de l'équipe-projet PESTO. Ahmad Abboud s'est attaché à analyser les contrôleurs, à vérifier que les algorithmes font ce qui est attendu : « Il faut que le déploiement des algorithmes soit conforme à la politique de sécurité. La manipulation des règles ne doit pas introduire des failles dans un réseau. » La solution Inria partage les règles communes à différents flots et facilite ainsi les mises à jour de la politique de sécurité, elle fait en sorte d’éviter la redondance et ainsi optimise le nombre de règles, « pour un résultat équivalent ». Le filtrage est distribué, mieux réparti et moins gourmand en temps de calcul. « C'est une très belle collaboration avec de beaux résultats pour tout le monde », se félicite Abdelkader Lahmadi. Inria peut notamment comparer ces travaux aux solutions proposées par les équipes de Princeton (USA) ou du Technion (Israël).

Ce travail sur les réseaux de nouvelle génération est actuellement en phase de simulation avec la mise au point d'une plate-forme expérimentale par Ahmad Abboud, qui soutiendra sa thèse fin 2021. Ses recherches participent à un numérique plus frugal alors que la consommation énergétique des réseaux informatiques apparaît comme un enjeu concret. Ces prochaines années, d'autres collaborations entre Inria et les acteurs industriels pourront prolonger ces travaux vers de nombreux domaines d'application. Dans les bureaux de RESIST et de PESTO, on imagine déjà proposer des solutions algorithmiques de sécurité pour le réseau en pleine croissance de l'Internet des objets.

Pour en savoir plus