Des cyberattaques protéiformes et ciblées

De plus en plus nombreuses et préoccupantes, les attaques informatiques inquiètent les institutions internationales. « Elles sont souvent liées à ce qu'il se passe dans le monde réel et il n'est donc pas surprenant qu'une crise sanitaire comme celle de la Covid-19 donne lieu à une multiplication des cyberattaques », observe Abdelkader Lahmadi, maître de conférences à l'université de Lorraine et chercheur au sein de l'équipe-projet RESIST, commune à Inria et au Loria. On peut citer l’hôpital de Dax, dans les Landes, dont le système informatique a été littéralement paralysé par un rançongiciel début 2021, ou les cyberattaques ayant parallèlement visé des médias (tels TV5 Monde ou France Télévisions) ou des mairies (comme celles d'Angers ou de Douai).

Enrichir en continu les connaissances sur les malwares

En France, le Laboratoire de Haute Sécurité (LHS), créé en 2008 par le centre Inria Nancy – Grand Est, avec l’aide du FEDER (Fonds européen de développement régional), de la région Grand Est, de la métropole du Grand Nancy et du ministère de l’Enseignement supérieur et de la Recherche, est aux avant-postes de la recherche sur le sujet. « Environ 35 millions de malwares (logiciels malveillants) ont à ce jour été collectés et sauvegardés, détaille Frédéric Beck, ingénieur de recherche. Cela va des vers, qui sont assez connus et profilèrent depuis une quinzaine d'années déjà, à des ransomwares (des rançongiciels, comme WannaCry ou Petya) ou à des programmes encore plus critiques et dangereux, qui sont considérés comme des "cyberarmes" et nous sont souvent confiés par de grands partenaires. » L'intérêt, pour le LHS, étant d'enrichir en continu les connaissances sur les malwares et leurs évolutions dans le temps.

Pour la collecte, un télescope réseau capte en permanence des informations sur les codes malveillants et les signes d'attaques à venir. « Le système observe des objets connectés et des machines reliées à internet (ordinateurs, smartphones, caméras, scanners, thermostats...) pour glaner des informations sur les programmes qui scannent le web à la recherche de failles à exploiter », précise Frédéric Beck (c'est typiquement le cas en ce moment des ports utilisant le protocole Telnet, qui permettent de relier un objet connecté à un serveur et sont de plus en plus visés par les attaquants). « Le télescope nous aide aussi à identifier des tendances sur ce que recherchent les attaquants. »

Le Top 20 des applications les plus attaquées

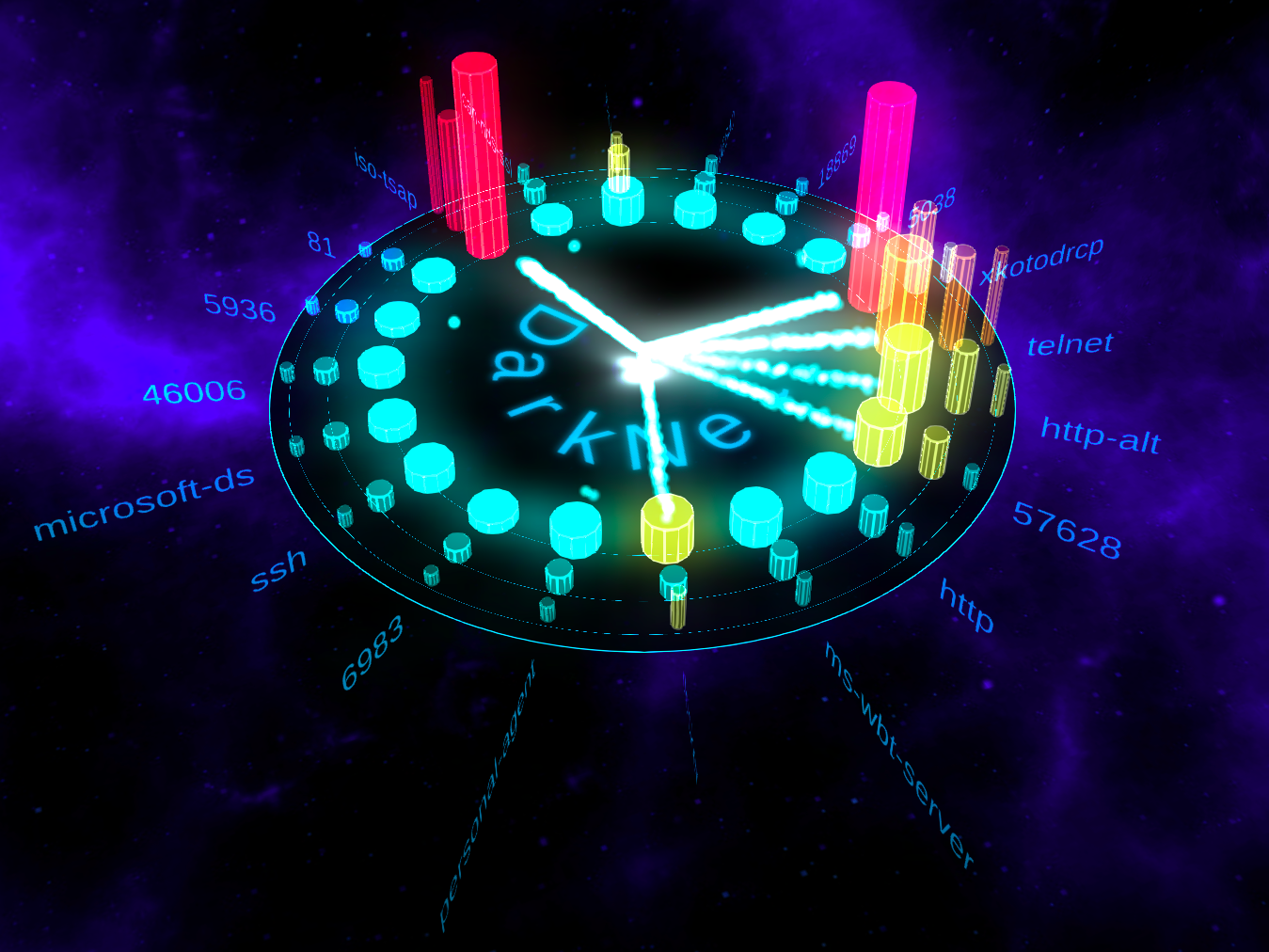

En 2014, Inria s'est associé à l'institut japonais NICT (National Institute of Information and Communications) pour proposer une plate-forme commune de visualisation des attaques identifiées à l'aide de leurs télescopes respectifs. Le VISU LHS présente de façon simple et intuitive un Top 20 des applications les plus attaquées en quasi temps réel, avec une cartographie en trois dimensions des données. Un moyen d’accroître la visibilité des activités du Laboratoire Haute Sécurité de Nancy, notamment auprès d’industriels ou de décideurs.

Des sondes et des appâts

La plate-forme du laboratoire est maintenue et développée par les ingénieurs du Service d'expérimentation et de développement (SED) d'Inria Nancy - Grand Est. Elle utilise deux principales méthodes. La première est celle du « pot de miel » (honeypot), qui consiste à mettre sur le réseau une machine faussement vulnérable. Objectif : faire croire à l’attaquant qu’il attaque une machine réelle. La seconde consiste à analyser le bruit de fond d’Internet, qui permet d’observer des phénomènes à grande échelle (scans, attaques par déni de service de type DDoS) en collectant des messages à destination d’adresses inutilisées. Pour prévenir les risques de fuites, les programmes et données ainsi récupérés sont stockés dans un environnement sécurisé non connecté au réseau, et étanche, tant au niveau logique (informatique) que physique.

Ces informations peuvent être consultées de façon confidentielle, par des partenaires de l'industrie et par de nombreux chercheurs, notamment dans le cadre des réseaux européens de compétences en cybersécurité SPARTA et CONCORDIA. C'est aussi le cas de l'équipe-projet RESIST, qui « conçoit, développe et valide de nouveaux modèles, algorithmes et outils pour des systèmes en réseaux résilients », indique Abdelkader Lahmadi. À ce titre, elle a développé une expertise dans « la détection d'intrusion et l'analyse des attaques visant des systèmes en réseau », précise-t-il. « Les chercheurs de l'équipe CARBONE du Loria s'appuient également sur les ressources du LHS pour effectuer une analyse morphologique de malwares et représenter sous forme graphique les briques parfois issues d'autres programmes sur lesquels celui-ci s'appuie. »

Anticiper les cyberattaques

De 2018 à fin 2020, dans le cadre du projet ThreatPredict financé par l'OTAN, des chercheurs de l'équipe-projet RESIST, de l'université américaine Carnegie Mellon et de l'Université Internationale de Rabat ont aussi développé « des algorithmes d’apprentissage automatique qui capturent la dynamique spatio-temporelle des cyberattaques et des événements sociaux, géopolitiques et techniques mondiaux. »

Concrètement, « notre objectif était de croiser de multiples données, dont celles émanant du darknet (la partie souterraine d’Internet, non indexée par les moteurs de recherche) et des réseaux sociaux, pour prédire les types de brêches auxquels les attaquants risquent de s'intéresser dans un avenir proche », précise la chercheuse Ghita Mezzour, qui a collaboré à ce projet et vient de fonder Dasec (pour "Data In Seconds" en anglais), une startup marocaine spécialisée dans l'intelligence artificielle et l'analyse des big data. « La nature internationale du projet nous a beaucoup aidés : nous avons eu accès à de vastes gisements de données analysables, notamment en provenance du LHS et des États-Unis. » Des données qui constituent l'ingrédient-clé de toute bonne recette visant à améliorer la sécurité informatique.

En savoir plus

Lire/voir aussi…

- Rançongiciel, vos données en otage. The Conversation, mai 2021.

- Face à une menace qui explose, la France présente sa riposte, Euronews, 18 février 2021

- Dans le cadre du nouveau plan "cybersécurité" du gouvernement, Inria, le CNRS et le CEA se sont vu confier le pilotage du Programme et équipements prioritaires de recherche (PEPR), CNRS info, 18 février 2021

- Les 8 plus importantes cyberattaques de l'Histoire, de Stuxnet à Solarwinds, Business Insider France, 15 mars 2021

- Dans le secteur industriel médical, les attaques informatiques ont augmenté de 14 % en 2020, L'usine digitale, 9 octobre 2020

- Pourquoi la France est-elle la cible de cyberattaques ? Un débat de 28 minutes (Arte.tv) via YouTube, 18 février 2021